OT�Z�L�����e�B�\�����[�V����

���Y�������ړI�Ƃ������V�X�e���iIT�j�Ɖ^�p����Z�p�iOT�j�̓������i�ވ���ŁA�}���E�F�A�����Ȃǂ̃Z�L�����e�B���X�N�����܂��Ă��܂��B���Y��~����S�ւ̉e�����ŏ����ɗ}���邽�߂ɁAOT�Z�L�����e�B�d�v�ł��B

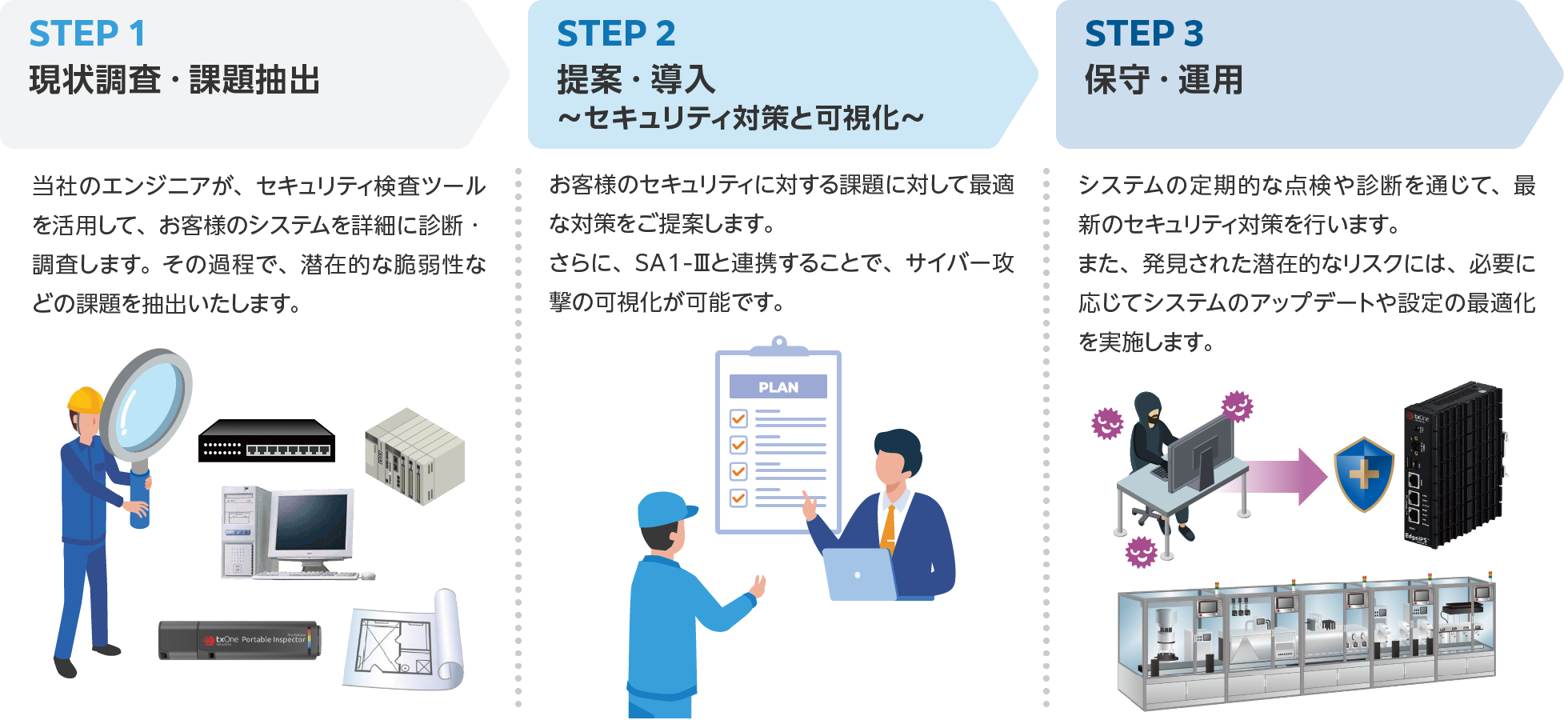

���Ђł́AOT�Z�L�����e�B�Ɋւ���ۑ�����q�l�̃V�X�e�����Ƃɒ������A�œK��OT�Z�L�����e�B�@��̑I��Ɠ�������ASA1-�V�����p�����T�C�o�[�U���̉����A����ɓ�����̕ێ�^�p�܂ŁA�V�X�e���̈���ғ��Ɍ������g�[�^���T�|�[�g��������܂��B

- ���FOT�Z�L�����e�B�Ƃ́A�H��̐��Y�V�X�e����C���t�����T�C�o�[�U�������邽�߂̃Z�L�����e�B�̂��Ƃł��B�iOT�FOperational Technology�̗��́j

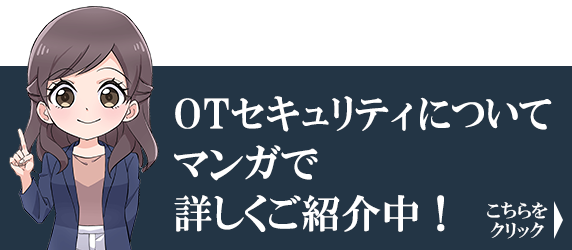

OT�̈�ɔ��藈��3�̋��ЂƑ�

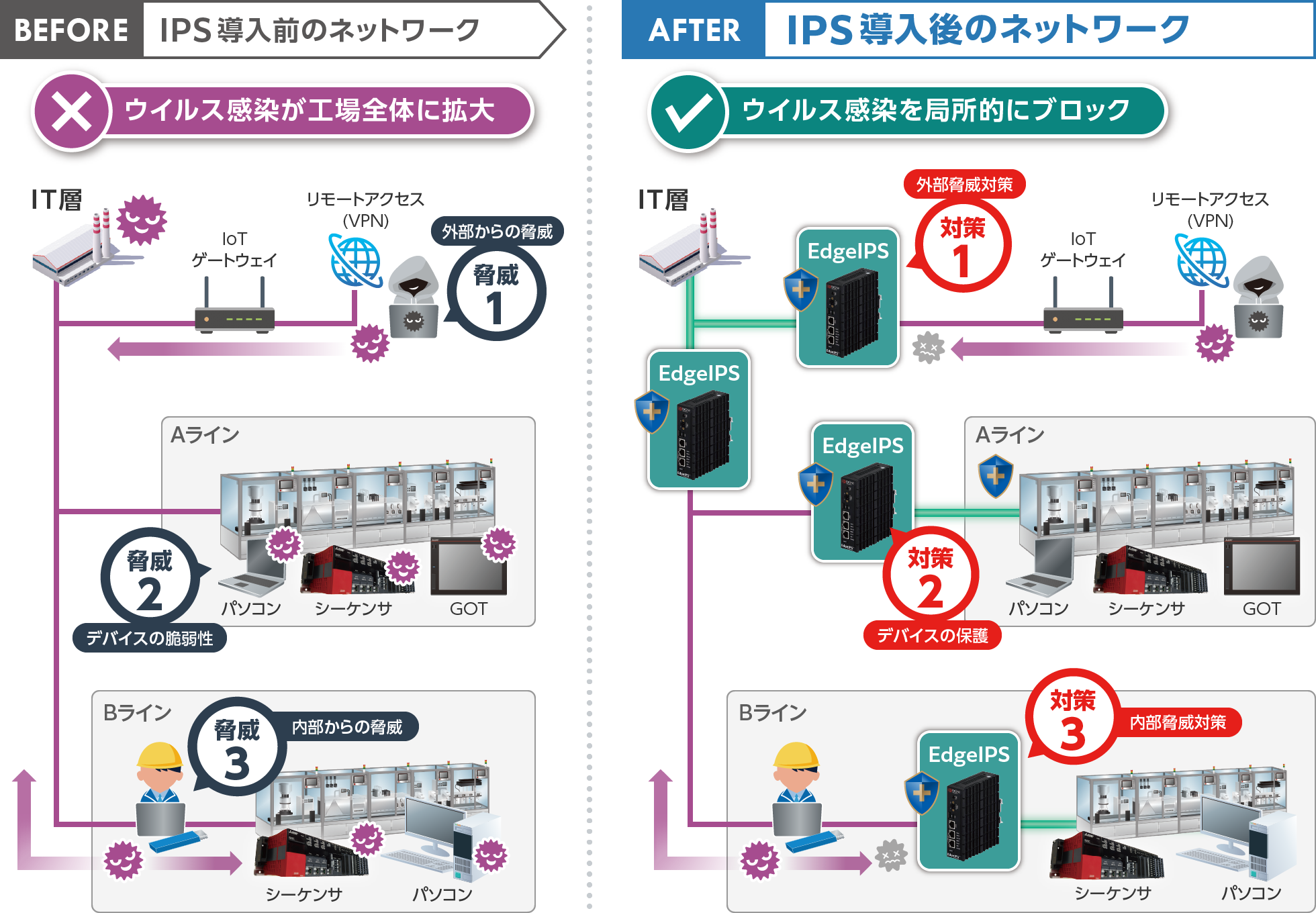

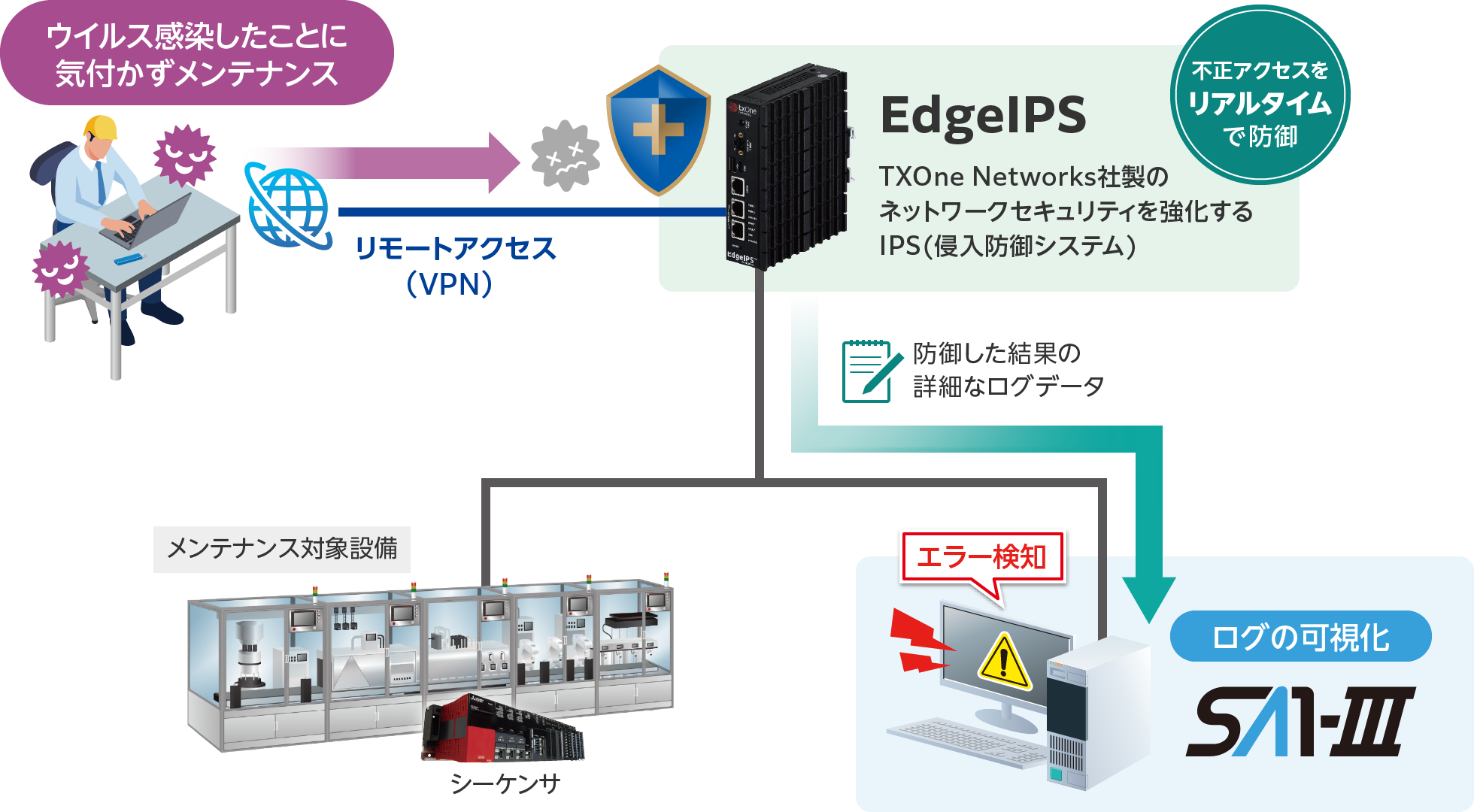

�s���A�N�Z�X�̉���

IPS�i�N���h��V�X�e���j�𗘗p���邱�ƂŁA�s���A�N�Z�X�����A���^�C���Ŗh�䂵�A�l�b�g���[�N�̈��S�������߂邱�Ƃ��\�ł��B�h�䂵�����ʂ͏ڍׂȃ��O���Ƃ���SA1-�V���ʼn�������A�ُ�i�s���A�N�Z�X�̉\���j��v���Ɍ��m���邱�Ƃ��ł��܂��B����ɂ��A�e���͈͂̓�������������A���ݓI�ȃ��X�N�ւ̑Ή��������ł��܂��B

- ���FSA1-�V�́A�O�H�d�@�V�X�e���T�[�r�X���̊Ď��E����V�X�e���ł��B�ݔ��̉ғ���Ԃ�G�l���M�[�̎g�p�ʂ��Ď��E���͉\�ł��B

�d�v�ݔ��̃G���h�|�C���g�ی�

���Ђł́AOT�Z�L�����e�B�Ɋւ���ۑ�����q�l�̃V�X�e�����Ƃɒ������A�œK��OT�Z�L�����e�B�@��̑I��Ɠ�������ASA1-�V�����p�����T�C�o�[�U���̉����A����ɓ�����̕ێ�^�p�܂ŁA�V�X�e���̈���ғ��Ɍ������g�[�^���T�|�[�g��������܂��B

- ���F�G���h�|�C���g�Ƃ́A����V�X�e���ɐڑ������X�̃f�o�C�X��R���|�[�l���g�ł��B

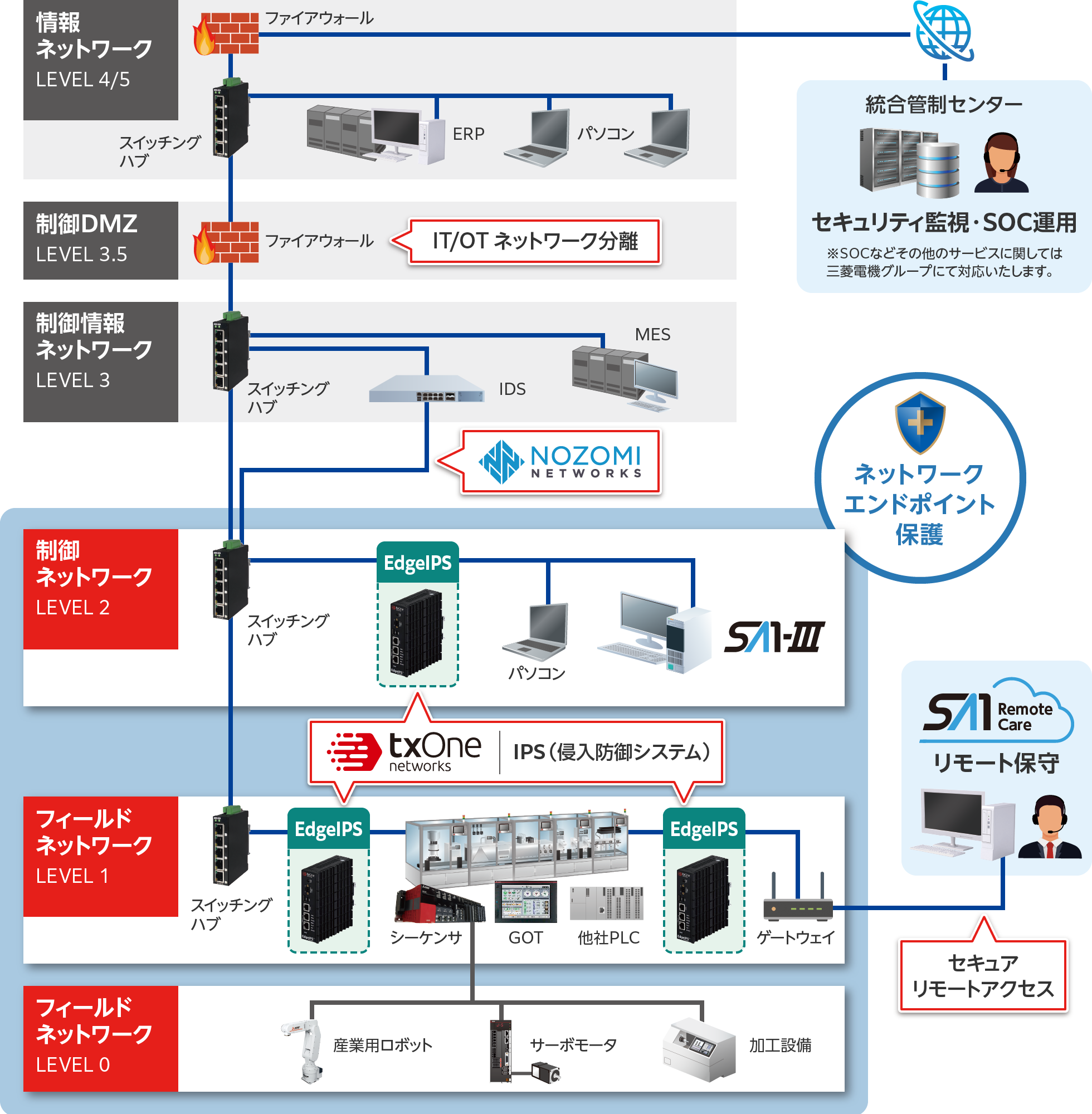

OT�Z�L�����e�B�̑�

�H��l�b�g���[�N���̎��Y�����A���^�C���ŊĎ����܂��B���m�̐Ǝ㐫�A�T�|�[�g���OS�g�p�A���S�łȂ��\���A�Ǝ�ȃp�X���[�h���p�Ȃǂ��p���I�ɉ������܂��B�܂��A �s���A�N�Z�X��ُ�ȒʐM�����A���^�C���Ō��m���A�ʒm���܂��B

- ���FNozomi�́ANozomi Networks�А���OT/IoT�Z�L�����e�B�����̊Ď��E���Y�Ǘ��v���b�g�t�H�[���ł���A�N�����m�V�X�e���iIDS�j�̋@�\����܂��B

�H��l�b�g���[�N�ɂȂ��鎑�Y�ƃZ�L�����e�B���������Ĉ���^�p���x�����܂��BIPS�ŕs���A�N�Z�X��h���A�l�b�g���[�N�Z�O�����e�[�V�����Ŋ������Ǐ��I�ɎՒf�B���z�p�b�`�ŌÂ��@����ŐV�̋��Ђ���ی삵�܂��B

���ЃG���W�j�A���N���E�h�����p�����Z�L���A�ȃ����[�g�A�N�Z�X��ʂ��āA���q�l�V�X�e���̈���ғ����x������ێ�T�[�r�X�ł��B

�f�ڃJ�^���O

OT�Z�L�����e�BWeb�f�f

�ȒP�Ȏ���ɓ����邾���ŁA���q�l�̌���̑��Z�L�����e�B���X�N��c���ł��܂��B